Egy csokornyi Windows sebezhetõségre derült fény

A napokban igazán kitettek magukért a Microsoftnál, már ha az újabb adag Windowst érintõ veszélyforrás dicséretet érdemel. Lássuk, mire kell vigyáznunk, míg megérkeznek a javítással ellátott frissítések.

Az Adobe Type Manager nyitott kapui

Két veszélyes rést is rejt a Windowsos szövegek megjelenítéséért felelõs Adobe Type Manager könyvtár, mely szintén lehetõvé teszi illetéktelen behatolók számára a kéretlen programkódok futtatását. A hackerek dolgát kétféleképpen könnyíthetjük meg: egy egyedi módon összeállított dokumentum megnyitásával, illetve az elõnézeti képének megtekintésével. A Microsoft szerint a hackerek már aktívan visszaélnek a lehetõséggel, de a javítás érkezésének várható idejét egyelõre nem közölték, így nem árt óvatosnak lenni. A helyzet a megszokottnál talán kevésbé tekinthetõ súlyosnak, hiszen ha kizárólag biztos forrásból származó dokumentumot nyitunk meg, nem sok esély van rá, hogy támadásba fussunk. A kibõvített jelentés itt megtekinthetõ.

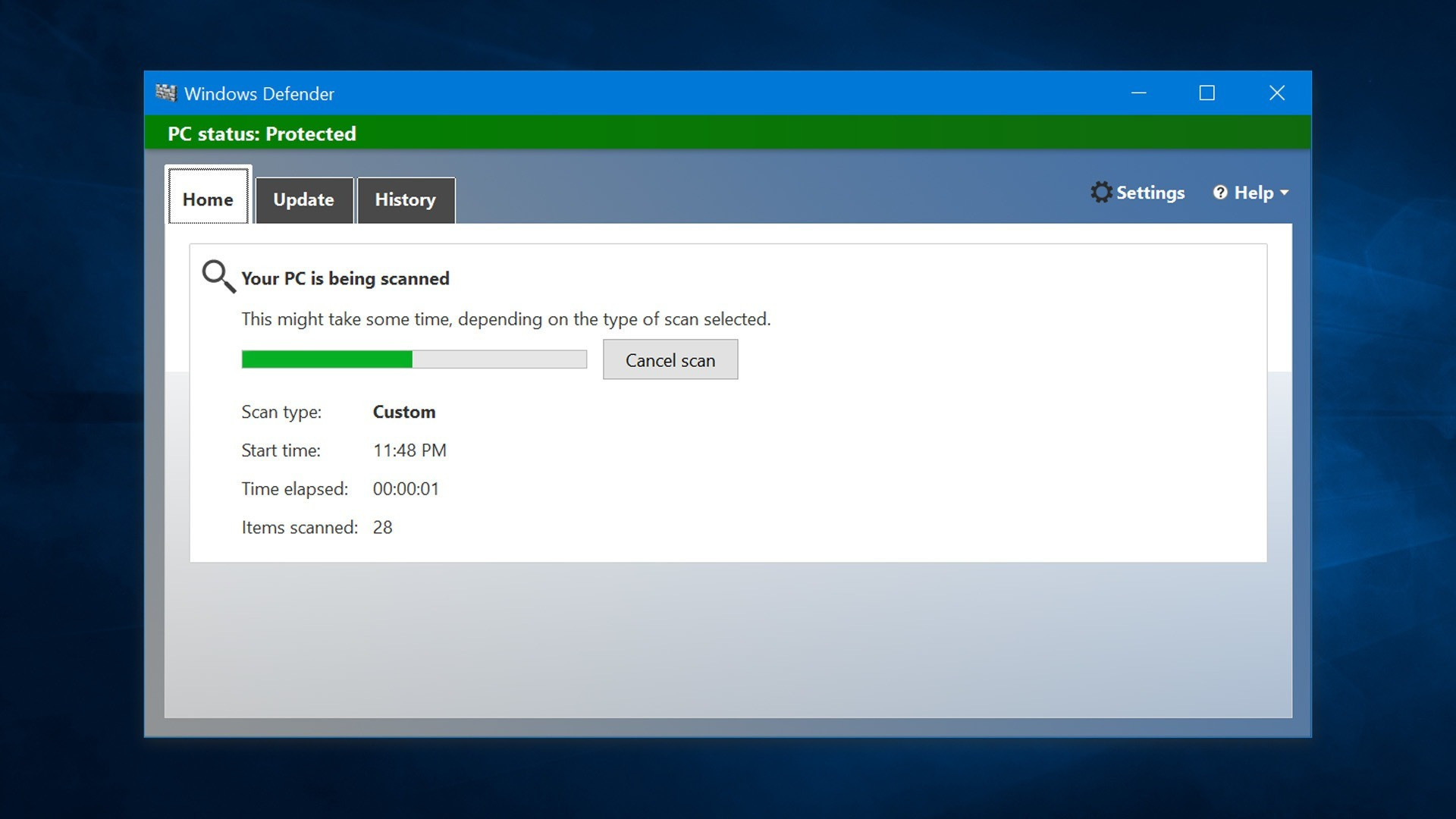

Ki védi meg a Windows Defendert önmagától?

A rosszmájú pletykákkal ellentétben, a Windows házi vírusírtója a Defender valójában egészen hatékonynak bizonyult, legalábbis mostanáig. A helyzet tragikomikuma, hogy a legutóbbi frissítés végül ezt is elrontotta, így rés nyílt a kéretlen támadások számára. A hiba azonban nem érinti az összes felhasználót, a rendszerek eltérõ beállításai miatt nem feltétlenül, nem mindenkinél jelentkezik a probléma. A panaszok szerint bizonyos fájlokat egyszerûen figyelmen kívül hagy, és az ellenõrzést követõen arra hivatkozik, hogy a kivétel közé helyezett adatokról volt szó. A gond az, hogy a tapasztalatok szerint sok esetben errõl szó sincs, a Defender önkényesen válogat és ugrik át egyes fájlokat. Hogy biztosra menjünk, fussuk át a víruskeresõ naplóját váratlan kivételek után, és ha eddig nem is éreztük szükségét, a javítás kiadásáig érdemes lehet egy külsõs víruskeresõ alkalmazást is üzembe helyezni.

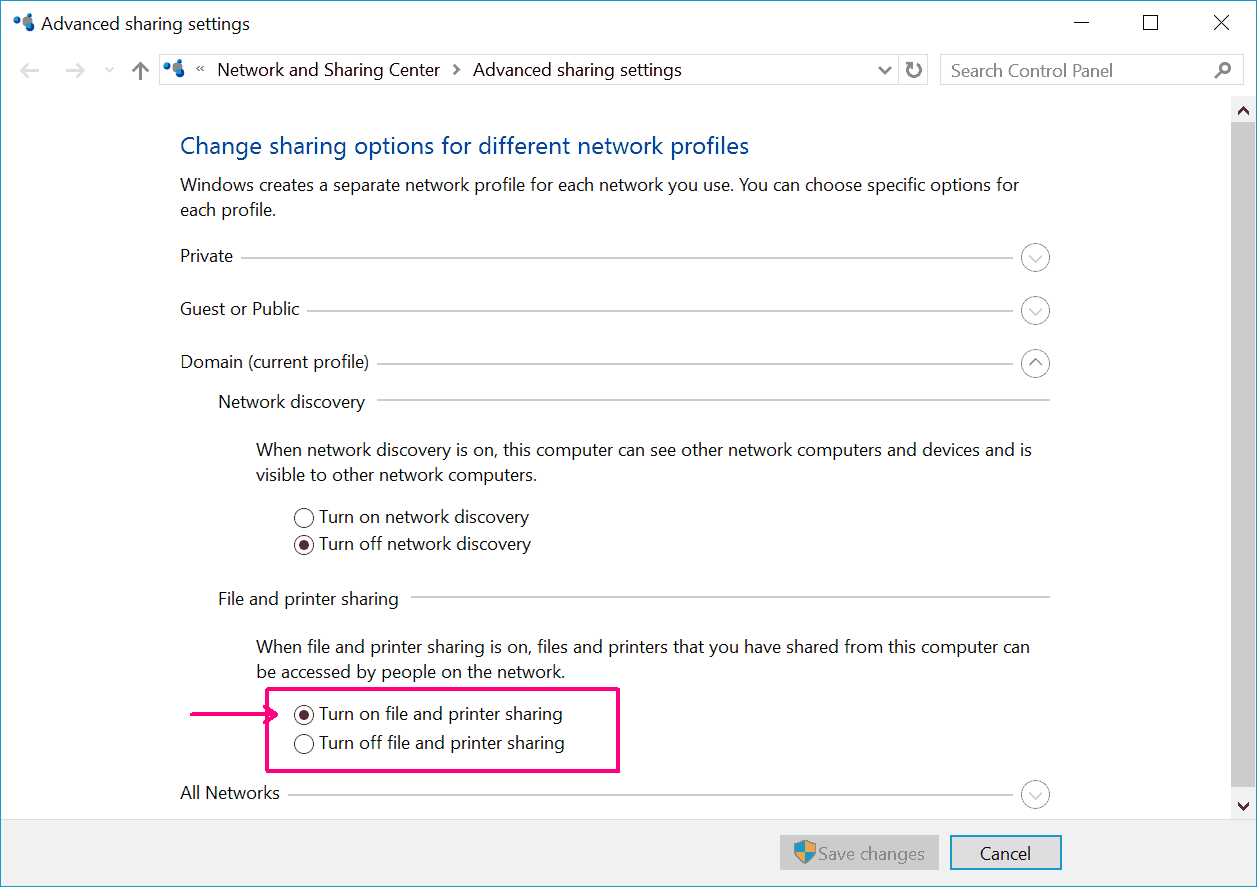

Kritikus hiba és problémás javítás

A különösen veszélyes besorolást megszerzõ hiba a Server Message Block 3 protokolhoz kötõdött, mely a fájlok és nyomtatók megosztásáért felel. A támadóknak ezúttal sem volt szükséges közvetlenül hozzáférnie a géphez vagy hálózathoz, a potenciálisan ártalmas programkódok ugyanis távolról is futtathatók. Az SMBV már korábban is okozott gondokat, a WannaCry és a NotPetya évekkel ezelõtt nem kis nehézségeket okozott még vállalati rendszereknek is. A súlyos hiba minden 1903 és 1909 frissítéssel rendelkezõ Windows 10, illetve Windows Server operációs rendszert érint, az információt ráadásul véletlenül közölték, mikor a legutóbbi javításokat összefoglaló anyagban, az akkor megoldatlan hibát is feltüntették.

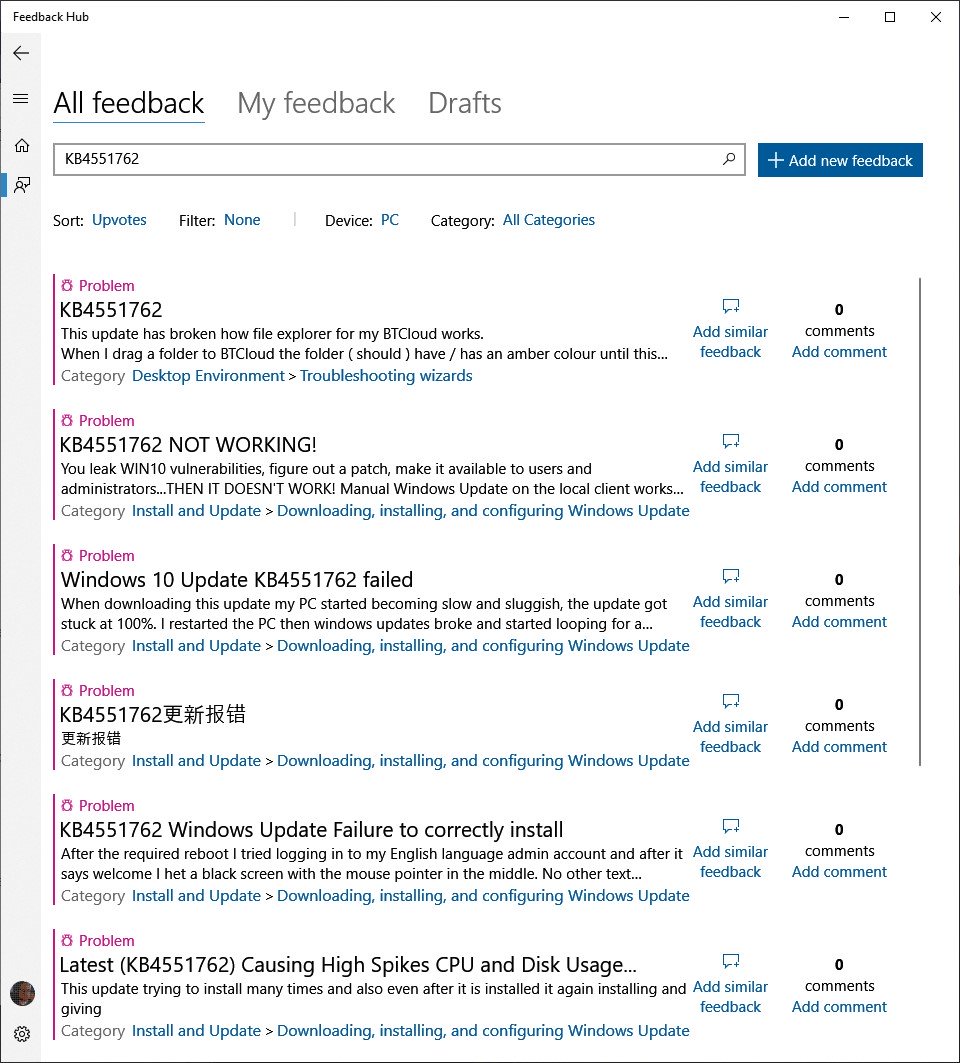

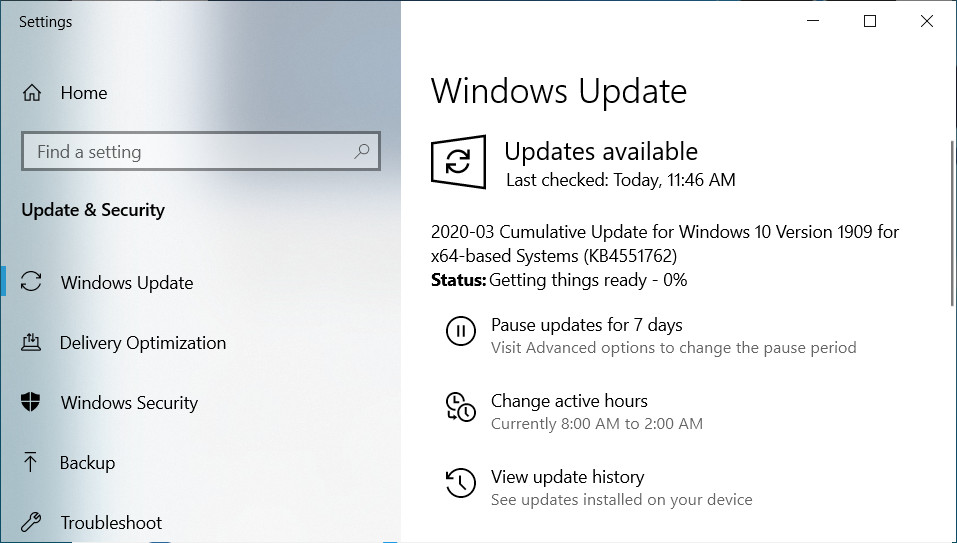

A javítás szerencsére gyorsan elkészült, ám a felhasználók mosolya nem minden esetben õszinte, ugyanis a frissítést követõen rengeteg jelentés érkezett sikertelen telepítésekrõl, váratlan újraindulásokról, rendszerindítási problémákról. A Microsoft amúgy az SMBv3 tömörítés, illetve a tûzfal 445-ös portjának deaktiválást ajánlotta, ez viszont a megosztási funkciót is kikapcsolja. Ha eddig valamiért nem települt, indítsuk el a KB4551762 kódnevû vészhelyzeti javítás, ha viszont mi is problémába ütköztünk installáláskor, némi extra erõfeszítéssel áteshetünk rajta, íme a követendõ lépések:

- A mûvelethez Rendszergazdai jogosultság szükséges, tehát a megfelelõ fiókkal jelentkezzünk be.

- Az egeren, billentyûzeten és hálózati kábelen kívül távolítsunk el minden külsõ eszközt.

- Minden harmadik féltõl származó Anti Virus programot távolítsunk el, ami beavatkozhatna a frissítésbe.

- Töltsük le a Windows Media Creation Tool alkalmazást a Microsoft honlapjáról (Eszköz letöltése gomb), vagy kattintsunk IDE!

Ha elindítottuk, majd elfogadtunk minden figyelmeztetést és feltételt, némi várakozás után válasszuk az "Upgrade this PC now", vagyis a gép frissítése funkciót, ez a két lehetõség közül az elsõ. Ezután biztosít minket a telepítõ, hogy minden adatunk megmarad, így nincs más hátra mint a telepítés. Valószínûleg gépünk újraindul néhányszor mielõtt végez, ezt követõen át kell esnünk néhány alapbeállításon, mintha elõször indítanánk egy teljesen új Windows 10-et. Ezután elvileg már nincs semmi dolgunk, így ellenõrizzük a KB4551762 meglétét és szükség esetén végezzük el a frissítést.

Videokártya ventilátor zörög? Gyors hibakeresési útmutató

Videokártya ventilátor zörög, és hirtelen azon kapod magad, hogy a géped hangosabb, mint valaha. Ez az a jelenség, amit nem érdemes félvállról venni. A zörgő hang nemcsak idegesítő, hanem sokszor arra utal, hogy valami nincs rendben a hűtéssel. Ha időben reagálsz, megúszhatod komolyabb meghibásodás nélkül.

Ebben az útmutatóban végigvezetlek a lehetséges okokon, a diagnosztika lépésein és azon is, mikor érdemes szakemberhez fordulni.

Miért kezd el zörögni a videokártya ventilátora?

Hogyan állapítsd meg pontosan honnan jön a zaj?

A por mint alattomos ellenség

Csapágy problémák és kopás

Rezonancia és laza rögzítés

Szoftveres tényezők és ventilátor profilok

Mikor kell komolyan venni a problémát?

Megelőzés és hosszú távú karbantartás

Gyakran ismételt kérdések

Miért kezd el zörögni a videokártya ventilátora?

A modern videokártyák összetett hűtési rendszerrel működnek. A ventilátor feladata az, hogy a hűtőbordákon keresztül áramoltassa a levegőt, így elvezesse a hőt a GPU-ról és a memóriáról. Amikor a rendszer csendesen működik, észre sem veszed. Amikor viszont zörögni kezd, az már egy mechanikai vagy szerkezeti probléma jele.

A leggyakoribb ok a por. A finom porszemcsék idővel bejutnak a ventilátor csapágyazásába és a lapátok köré. Ez egyenetlen mozgást okozhat, ami vibrációval és zörgő hanggal jár

Videókártya hőmérséklet: Mennyi az ideális

Videókártya hőmérséklet az egyik legfontosabb mutató, ha stabil, gyors és hosszú élettartamú számítógépet szeretnél. Mégis meglepően sokan csak akkor kezdenek el vele foglalkozni, amikor már hangos a gép, akadozik a játék, vagy váratlanul újraindul a rendszer. Pedig a megfelelő hőfok nemcsak teljesítménykérdés, hanem komoly befektetésvédelem is.

Ebben a cikkben végigvezetlek azon, hogy mit tekinthetünk ideális értéknek, mikor kell aggódnod, mi befolyásolja a hőmérsékletet, és hogyan tudod kordában tartani anélkül, hogy rögtön hardvercserében gondolkodnál.

Miért kulcskérdés a videókártya hőmérséklet?

Mennyi az ideális érték játék és terhelés közben?

Mikor számít túl magasnak a hőmérséklet?

Mi befolyásolja a GPU melegedését?

Hogyan tudod ellenőrizni a hőmérsékletet?

Mit tehetsz, ha túl magas az érték?

A hőmérséklet és az élettartam kapcsolata

Gyakran ismételt kérdések

Összegzés

Miért kulcskérdés a videókártya hőmérséklet?

A grafikus kártya az egyik legnagyobb terhelésnek kitett alkatrész a gépedben. Játék közben, 3D modellezésnél, videóvágásnál vagy akár mesterséges intelligenciát használó szoftverek futtatásakor folyamatosan maximális teljesítmény közelében dolgozik. Ez jelentős hőtermeléssel jár.

A modern GPU-k beépített védelemmel rendelkeznek, így túlmelegedés esetén visszaveszik az óra

Videókártya csere lépésről lépésre: teljes útmutató kezdőknek és haladóknak

A videókártya csere elsőre ijesztőnek tűnhet, de ha követed a folyamatot lépésről lépésre, kiderül, hogy nem kell hozzá semmilyen titkos számítógépes tudás.

Akár most vásároltál új videókártyát, akár a régi teljesítménye nem elég a játékokhoz vagy a munkádhoz, ez a cikk végigvezet azon, hogyan oldhatod meg biztonságosan és hatékonyan a cserét.

Miért érdemes cserélni a videókártyát?

Felkészülés a cserére

A régi kártya eltávolítása

Új kártya beszerelése

Driver telepítés és beállítások

Hőmérséklet és teljesítmény ellenőrzés

Tippek haladóknak

Gyakran ismételt kérdések

Összegzés

Miért érdemes cserélni a videókártyát?

Az első lépés, hogy tisztában legyél az okokkal. Lehet, hogy a régi kártyád már nem bírja a modern játékok vagy programok terhelését, esetleg gyakran túlmelegszik. Mások a bővítési lehetőségek miatt váltanak, például több monitor vagy jobb VR élmény érdekében. A videókártya csere tehát nem csak a teljesítményről szól, hanem a használati élményről is.

Ha tudod, miért váltasz, könnyebb lesz a következő lépésekben dönteni a hardverről és az előkészületekről.

Felkészülés a cserére

Mielőtt nekiállsz, fontos, hogy minden szükséges eszköz kéznél legyen. Ellenőrizd a számítógéped tápellátását, a ház méretét és a csatlakozó