PrintNightmare - újabb kritikus Windows sebezhetõség

Újabb elsõnapos biztonsági rést találtak, amit egyelõre nekünk kell kivédenünk![]()

Míg a fél világ a Windows 11 megjelenését várja, addig a Windows 10 története halad tovább a maga, biztonsági résekkel terhelt útján. Számtalanszor bebizonyosodott már, hogy feltörhetetlen rendszer nem igazán létezik, a Windowst azonban talán egyedül a sebezhetetlenség veszélye nem fenyegette soha, hiszen a mai napig fedeznek fel benne olyan hibákat, melyek a 2015-ös megjelenés óta rejtõztek a kódsorok között. A legújabb találat ráadásul azért is különös, mert valószínûleg véletlenül osztották meg a nagyközönséggel, és még az amerikai kiberbiztonság is figyelmeztetést adott ki miatta.

Július elsõ napján új, a Windows 10 rendszert érintõ sebezhetõségrõl érkezett jelentés, mely okozott némi zûrzavart a felhasználók között. A Microsoft listáján ugyanis feltûnt egy jelentés, mely a CVE-2021-1675-ös lajstromszám alatt szerepelt, ám kiderült, hogy ezt már ártalmatlanították. A felfedezés nem, a felfedés viszont a kínai székhelyû biztonságtechnikai cég, a Sangfor Technologies érdeme, ám a híroldalak beszámolói alapján eredetileg nem állt szándékukban kérkedni a dologgal. A vállalat kutatói augusztus 4-én, a Black Hat USA rendezvényen mutatnak be egy tanulmányt, amely a Windows Print Spooler szolgáltatásban rejlõ támadási lehetõségeket boncolgatja. Az elõadás az abban található helyi jogosultságok kiterjesztését (LPE) és távoli kódfuttatást (RCE) érintõ sebezhetõségeket vizsgálja, a 2020-ban megoldott régi PrintDemon hiba korábbi kutatásai alapján. "Bár az iparág biztonsági kutatói már több mint egy évtizede keresnek hibákat a Spoolerben, idén a Sangfor biztonsági kutatói több nulladik napi sebezhetõséget fedeztek fel a Spoolerben" – közölte a vállalat.

Az eset azért igazán érdekes, mert a problémát elvileg korábban felfedezték, a Microsoft pedig eredetileg az alacsonyabb LPE besorolást adta neki, ám néhány héttel késõbb egy csapat kutató jelezte nekik, hogy érdemes átgondolni a dolgot, ugyanis a hiba valójában inkább RCE plecsnit érdemel, tehát a távoli kódfuttatást is lehetõvé teszi. Miután bebizonyosodott, hogy a rés valóban lehetõséget nyújt mindkét támadási forma bevetésére, a Microsoft javítást adott ki, és ezzel elintézettnek tekintette az ügyet. Ekkor jött az említett Sangfor, mely véletlenül egy olyan Twitter-bejegyzést tett közzé, melyben a PrintNightmare-re keresztelt hiba kihasználásának részletes technikai leírása, vagyis PoC (proof of concept) dokumentuma szerepelt. Ebbõl kiderült, hogy egy zero-day, vagyis a kezdetektõl jelen lévõ sebezhetõségrõl van szó, mely nem azonos a korábban orvosolt veszéllyel, és egyelõre nincs rá gyógymód. A kód egybõl felkerült a GitHub oldalára, melyet a kutatók megpróbáltak eltüntetni, de ehhez sajnos már túl késõ volt, hiszen a részletek már nyilvánossá váltak és terjedni kezdtek.

A kissé kusza helyzetet ma a Sophos biztonsági cég egy nyilvános bejegyzésben tisztázta, melyben leírták, hogy a Microsoft által közzétett CVE-2021-1675 nem teljesen azonos a PrintNightmare néven emlegetett problémával. Azt is egyértelmûvé tették, hogy az elõbbi valóban kapott egy foltozást még júniusban, utóbbi viszont jelenleg is aktívan kihasználható és javításra vár. A rapid7.com szerint a még a legújabb biztonsági frissítéssel rendelkezõ Windows Server is támadható távolról futtatott rosszindulatú kódok segítségével, de amúgy az összes elérhetõ Windows kiadásban jelen van, az viszont még nem nyert bizonyítást, hogy minden verziót sebezhetõvé tesz-e, esetleg van szerencsés kivétel. Mint azt többen is írják, a Microsoftnak ezzel a problémával külön is foglalkoznia kell, mivel egy esetleges betörés alkalmával a támadók rendszergazdai jogosultságot szerezhetnek, hozzáférhetnek a gépeken tárolt adatokhoz és módosításokat is végezhetnek, így komoly károkat okozhatnak.

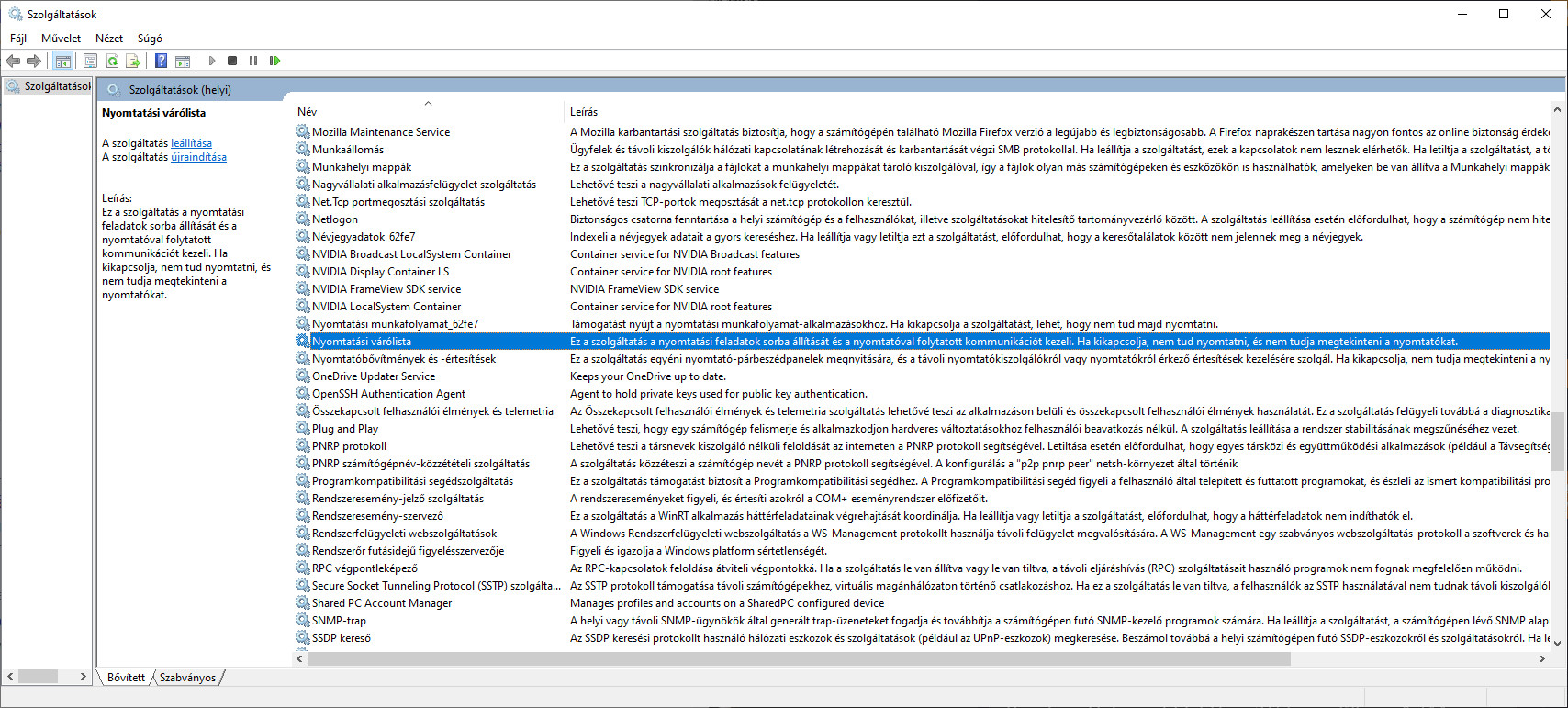

A hivatalos álláspont szerint a Microsoft vizsgálja a hibát és dolgozik a sokadik javításon, így az egyetlen megoldás a Windows Print Spooler szolgáltatás kikapcsolása, a jelentésben taglalt parancsok segítségével, illetve a csoportházirend beállításai között, ahol a távoli nyomtatási szolgáltatást javasolt pihenõre küldeni. Magyar nyelvû leírást egyelõre nem igazán találni róla, de ha a Start menü keresõjébe beírjuk, hogy services.msc, akkor megnyílik a Szolgáltatáskezelõ, ahol valószínûleg a Nyomtatási várólistára kell kattintanunk (korábban a Nyomtatásisor-kezelõt kellett keresni, de ezen a néven már nem szerepel), ahol az Indítás típusánál letiltható. A probléma az, hogy bármelyik nyomtatási beállítást is helyezzük üzemen kívül, az meggátolja a nyomtatási feladatokat, tehát aki nem érzi fenyegetve magát, annak át kell gondolnia a deaktiválást.

Ahogy azt a Sangfor is említi, a Print Spooler évek óta nyit kaput a hackerek számára, a híreket böngészve pedig megtalálhatjuk a Stuxnet vírusos támadás több mint tíz éves beszámolóit, melyek Irán egyik urándúsító létesítményét értõ szabotázsról mesélnek. Ez a rendszerösszetevõ azóta többször is kapott javítást, ám ezek szerint még mindig tele van kritikus besorolású sebezhetõséggel, amik kihasználásra várnak.

Switch vs router: Kulcsfontosságú különbségek, amit érdemes ismerned

A switch vs router téma sokszor összezavarja azokat, akik először találkoznak hálózati eszközökkel. Bár mindkettő nélkülözhetetlen része egy modern hálózatnak, a funkciójuk és a felhasználási módjuk merőben különböző.

Ebben a cikkben végigvezetlek a legfontosabb különbségeken, hogy pontosan tudd, mikor melyikre van szükséged, és hogyan működnek a gyakorlatban.

Switch vs router

Switch vs router

Mi az a switch?

Mi az a router?

Switch vs router: alapvető különbségek

Hogyan működik a switch a gyakorlatban?

Hogyan működik a router a gyakorlatban?

Mikor van szükséged switch-re?

Mikor van szükséged router-re?

Switch vs router a mindennapi életben

Gyakran ismételt kérdések

Összegzés

Mi az a switch?

A switch alapvetően egy hálózati kapcsoló, amely lehetővé teszi, hogy több eszköz, például számítógépek, nyomtatók vagy NAS-ok – egy helyi hálózaton belül kommunikáljanak egymással. A switch úgy működik, hogy a beérkező adatcsomagokat a cél eszköz felé irányítja, így minimalizálja a felesleges adatforgalmat. Ez a folyamat gyors és hatékony, és a legtöbb esetben észre sem veszed, hogy közben dolgozik. Ha egy kisebb irodát vagy otthoni hálózatot üzemeltetsz, a switch kulcsfontosságú az eszközeid zavartalan összekapcsolásához.

Mi az a router?

A router ezzel szemben már a hálózatok összekapcsolására szo

Switch vásárlás: 8 tipp, hogy a legjobb ár-érték arányt kapd

A switch vásárlás nem mindig egyszerű feladat, főleg, ha először állsz neki, és nem szeretnél felesleges pénzt kidobni. Egy tapasztalt IT szakértő szemszögéből nézve számos tényezőt érdemes figyelembe venni, hogy ne csak olcsón, hanem okosan vásárolj.

Ebben a cikkben végigvezetlek azokon a szempontokon, amelyek segítenek abban, hogy hosszú távon elégedett legyél a választott switch-sel.

Switch vásárlás tippek

Switch vásárlás tippek

Mire figyelj a portok számánál és típusánál?

Gondolj a jövőre is

Tudj meg többet a menedzselhetőségről

Energiatakarékosság és zajszint

Ellenőrizd a garanciát és a támogatást

Ár-érték arány, ne csak az árat nézd

Olvasd a véleményeket és teszteket

Vásárlás online vagy boltban?

Gyakran ismételt kérdések

Mire figyelj a portok számánál és típusánál?

Az első dolog, amit érdemes átgondolni, az a switch portjainak száma és típusa. Nem mindegy, hogy hány eszközt szeretnél egyszerre csatlakoztatni, és milyen sebességet igényelnek ezek az eszközök. Az otthoni környezetben általában elegendő egy 8- vagy 16-portos switch, míg kisebb irodákban már érdemes lehet 24 portot választani. Az is fontos, hogy a portok gigabitesek legyenek, hiszen ma már szinte minden modern eszköz igényli a gyors adatátvitelt.

Gondolj a jövőre is

Sok ember hajlamos csak a jelenlegi igényekre koncentrál

Router switch összekötés: 6 hasznos tipp a stabil és gyors hálózatért

A router switch összekötés az egyik alapvető feladat, ha otthon vagy irodában szeretnél stabil és gyors hálózatot kiépíteni. Bár elsőre bonyolultnak tűnhet, valójában néhány alapelv betartásával könnyen optimalizálhatod a hálózati eszközeidet.

Ebben a cikkben részletesen elmagyarázom, mire érdemes figyelni, és hogyan kerülheted el a gyakori hibákat, hogy a hálózatod minden szempontból megbízható legyen.

Router switch összekötés tippek

Router switch összekötés

Értsd meg az alapokat

Használj minőségi kábeleket

Figyelj az eszközök elhelyezésére

Konfiguráld okosan a hálózatot

Ellenőrizd a firmware-t és a szoftvereket

Használj dedikált portokat

Figyelj a hálózati terhelésre

Teszteld rendszeresen a kapcsolatot

Gyakran ismételt kérdések

Összegzés

Értsd meg az alapokat

Mielőtt bármit összekötnél, fontos tudnod, mi a különbség a router és a switch között. A router az eszközök internetkapcsolatát kezeli, a switch pedig a helyi hálózaton belüli adatforgalmat optimalizálja. Ha ezt a két eszközt megfelelően kötöd össze, a hálózatod nemcsak gyorsabb lesz, de a forgalom kezelése is hatékonyabb. Az alapok ismerete segít abban, hogy ne kövess el alapvető hibákat, például ne kösd loopba a hálózatot vagy ne legyen IP-cím ütközés.

Használj minőségi kábeleket

A legtöbben hajlamosak spórolni a kábelek